José Antonio Milagre *

A Lei 14.155/2021 alterou a Lei Carolina Dieckmann (12.737/2012) e o Código Penal Brasileiro, endurecendo as penas para os crimes cibernéticos, punindo com até 5 (cinco) anos de reclusão a invasão de dispositivo informático e trazendo novas figuras típicas no crime de furto mediante fraude e estelionato (com o novo tipo “fraude eletrônica”), com penas que podem chegar a 8 anos de reclusão. Porém, mais do que fazer frente à altura da gravidade destes crimes, já levanta opiniões e entendimentos sobre os acréscimos e supressões, sobretudo, acerca da incidência do núcleo do tipo “invadir”, com a subtração da expressão “mediante violação indevida de mecanismo de segurança”.

Neste cenário de supressão da referida expressão, constata-se linhas de entendimentos sobre a temática. A primeira, onde se entende que com a eliminação da expressão “mediante violação indevida de mecanismo de segurança”, o acesso indevido passa a ser criminalizado como “invasão”, já que qualquer usuário de dispositivo informático se encontra protegido, ainda que este esteja totalmente aberto. A segunda, ao contrário, compreende que o fato da supressão da expressão “mediante violação indevida de mecanismo de segurança” não serve de base para tipificar qualquer “acesso indevido” como uma “invasão” punível, considerando a natureza da conduta “invadir” que, necessariamente, pressupõe força, rompimento, atuação sobre um ponto ou barreira. Para esta corrente, a supressão eliminou uma “redundância” no tipo, já que assim como não se mata quem já está morto, não se pode invadir o que está aberto ou não oferece resistência ao ato.

Deveras, um ponto é pacífico: A divergência decorre de nítida omissão do legislador, que perdeu oportunidade de corrigir imperfeições da Lei Carolina Dieckmann, bem como esclarecer em sua exposição de motivos ou justificativa, qual era o escopo de se suprimir a expressão “mediante violação indevida de mecanismo de segurança”. Qual seria a intenção do legislador? Permitir que qualquer acesso indevido seja considerado invasão criminosa, ainda que incida sobre dispositivos totalmente abertos ou, ao contrário, eliminar uma prolixidade, já que a “Invasão” já englobaria o ato de acessar forçosamente e fazer frente sobre uma “barreira”? Se a primeira fosse a intenção, bastaria substituir a expressão “Invadir”, por “Acessar indevidamente”, “Acessar de sem autorização” ou “Entrar ou permanecer”, como é, por exemplo, no tipo do art. 150, violação de domicílio. Poderia ainda, ao invés de simplesmente suprimir a obrigatoriedade dos dispositivos estarem protegidos por mecanismo de segurança, especificar “protegido ou não por mecanismo de segurança”, como aliás, fez em outro trecho da própria Lei 14.155, ao tratar da nova qualificadora do crime de furto mediante fraude “Art. 155 § 4º-B. A pena é de reclusão, de 4 (quatro) a 8 (oito) anos, e multa, se o furto mediante fraude é cometido por meio de dispositivo eletrônico ou informático, conectado ou não à rede de computadores, com ou sem a violação de mecanismo de segurança ou a utilização de programa malicioso, ou por qualquer outro meio fraudulento análogo.”

Pelo contrário. O legislador simplesmente “omitiu” a expressão “mediante violação de mecanismo de segurança” possivelmente sem se atentar para o conceito que carrega o verbo “Invadir” e dele é indissociável. Não encontramos documentos ou justificativas dos técnicos que redigiram o projeto e a exposição de motivos cita apenas estatísticas sobre crimes cibernéticos, o que gera um cenário dúbio de aplicabilidade do tipo em comento e que certamente será objeto de debates no campo processual e pericial.

Neste sentido, o presente artigo tem o escopo de fazer uma análise aprofundada sobre os meandros ligados aos tipos, reacender algumas antigas discussões e fazer um contraponto nas ágeis, cômodas e talvez precipitadas visões que surgiram com a nova lei, no que diz respeito à supressão do termo “violação indevida de mecanismo de segurança”. Objetiva ainda fornecer critérios iniciais, elementos técnicos e detalhamentos, que possam servir de base na construção de entendimentos sobre condutas que efetivamente encartem uma “invasão” punível, na formulação de quesitos que possam distinguir um acesso não autorizado e sem esforço algum de um crime de “invasão”, com pena que pode chegar a 5 (cinco) anos de reclusão.

O que é invasão de dispositivo informático?

Qual a diferença entre invadir, violar, acessar indevidamente ou sem autorização. Para chegarmos a um entendimento tecnicamente coerente, podemos analisar o direito comparado e buscar algumas referências neste ambiente.

O Criminal Code Canadense prevê como crime o denominado “usolicited penetration testing”, ou seja a exploração de sistema de TI sem permissão do “owner” para se determinar vulnerabilidades e pontos de fraqueza. Na norma canadense, a invasão de dispositivo informático é tipificada como “fraudulentamente obter, direta um indiretamente, qualquer serviço de informática”. Note-se que a obtenção é no sentido de se acessar indevidamente/ tomar o sistema ou serviço informático. Note-se também que a obtenção precisa ser “fraudulenta”.

342.1 (1) Everyone is guilty of an indictable offence and liable to imprisonment for a term of not more than 10 years, or is guilty of an offence punishable on summary conviction who, fraudulently and without colour of right,

(a) obtains, directly or indirectly, any computer service;

(b) by means of an electro-magnetic, acoustic, mechanical or other device, intercepts or causes to be intercepted, directly or indirectly, any function of a computer system;

(c) uses or causes to be used, directly or indirectly, a computer system with intent to commit an offence under paragraph (a) or (b) or under section 430 in relation to computer data or a computer system; or

(d) uses, possesses, traffics in or permits another person to have access to a computer password that would enable a person to commit an offence under paragraph (a), (b) or (c)

Nos Estados Unidos temos um contexto de leis “anti-contornamento” ou “anti- circumvention”, que são as denominadas, leis que proíbem o contorno de barreiras tecnológicas para uso de um ativo digital. Tal contexto é aplicado no âmbito dos direitos autorais. Está presente, por exemplo, no contexto da Seção 103, da Digital Millenium Copyright Act e pune quem viola barreiras de segurança, de modo a proteger obras intelectuais. Em termos federais, a Computer Fraud and Abuse Act proíbe o acesso a computador sem autorização ou excedendo as autorizações iniciais conferidas a alguém, sobretudo nos crimes ligados a computadores governamentais. Mas não é só isso.

O CFFA criminaliza o tráfico de senhas, protege cidadão contra ataques de negação de serviço e uso de códigos malicioso e vai além para o crime ligado a invasões de computadores de particulares: Conforme o CFAA, os computadores (algo semelhante aos nossos “dispositivos informáticos”) abrangidos ou abrigados pela lei são os “computadores protegidos”. Apressadamente poderíamos concluir se tratar de computadores com mecanismos de segurança. Veremos em breve que não. Em sua primeira versão, em 1984 não previa a expressão “computadores protegidos”, tendo as emendas de 1996 ampliado o escopo do CFFA, abrangendo qualquer “computador protegido” (LEWIS, 2021). A polêmica, nos Estados Unidos, está ligada a interpretação do que é “exceder um acesso autorizado”. Neste sentido, os Tribunais vêm entendendo que ao conceder acesso ao sistema do computador para fins do emprego, o uso deste acesso não se torna não autorizado, independente da finalidade, a menos que o invasor já tivesse sido demitido. (Estados Unidos v. Valle , 807 F.3d 508 (2d Cir. 2015). Em tal contexto, uma pessoa que foi autorizada a acessar um computador não excedeu o acesso autorizado ao “violar” as restrições do empregador sobre o uso das informações.

No que diz respeito ao acesso indevido, com algumas exceções ligadas ao Governo a Lei Norte-americana eliminou a necessidade de computares estarem com mecanismos de segurança. Na sua seção 18, USC 1030, o CFAA explicita vários exemplos neste sentido:

18 Código dos EUA § 1030 – Fraude e atividades relacionadas em conexão com computadores

(a) Quem –

(2) acessa intencionalmente um computador sem autorização ou excede o acesso autorizado e, assim, obtém-

(C) informações de qualquer computador protegido ;

(4) Conscientemente e com a intenção de fraudar, acessa um computador protegido sem autorização, ou excede o acesso autorizado , e por meio de tal conduta promove a fraude pretendida e obtém qualquer coisa de valor, a menos que o objeto da fraude e a coisa obtida consistam apenas no uso do computador e o valor de tal uso não seja superior a $ 5.000 em qualquer período de 1 ano;

(B) acessa intencionalmente um computador protegido sem autorização e, como resultado de tal conduta, causa danos de forma imprudente ; ou

(C)acessa intencionalmente um computador protegido sem autorização e, como resultado dessa conduta, causa danos e perdas.

Assim, embora a expressão “acessar sem autorização” seja a usada (e não a invasão), em diversos julgados identificamos que a expressão também está associada a “computer tresspassing” ou “invasão de computador”, similar ao verbo da Lei Brasileira. Computador protegido, por sua vez, ao contrário do que parece, nada tem a ver com a segurança do computador, sendo um termo estatutório, ou seja, abrange computadores usados no ou afetando o comércio ou a comunicação interestadual ou estrangeiro de computadores. (JARRET e BAILE, 2015, p.4)

Na prática, qualquer computador comum está sob a jurisdição da lei, incluindo telefones celulares, devido à natureza interestadual da maioria das comunicações pela Internet. Um computador fornecendo um aplicativo “baseado na web” acessível através da Internet satisfaria o requisito de “comunicação interestadual. Até 2008 o crime dependia da caracterização de uma violação de comunição interestadual, o que impedia punição em casos graves onde informações confidenciais ou proprietárias fossem acessadas em um unico estado, o que acontece comumente com os denomiados furtos internos. Este contexto mudou com a a edição da Theft Enforcement and Restsitution Act, que removeu esta exigencia.

O Acesso indevido para obter informações e o acesso indevido para obter informações em um contexto fraudulento

Temos na lei americana, ao contrário da legislação brasileira, dois tipos ligados aos acessos não autorizados:

- a) O primeiro, previsto no 18 USC 1030 a(2) “Acessing a Computer and Obtaining Information”, onde aqui pune-se o acesso sem autorização (intencional, ou seja, com a intenção de se fazer o acesso indevido) ou com excesso de autorização com a obtenção de informações de computadores protegidos. Trata-se de mera contravenção.

The term “obtaining information” is an expansive one that includes merely viewing information without downloading or copying a file. See S. Rep. No. 99-432, at 6; America Online, Inc. v. National Health Care Discount, Inc., 121 F. Supp. 2d 1255, 1275 (N.D. Iowa 2000). Information stored electronically can be obtained not only by actual physical theft, but also by “mere observation of the data.” Id. The “crux of the offense under subsection 1030(a)(2)(C) . . . is the abuse of a computer to obtain the information.” Id. (Jarret et al, 2015, p. 18)

- b) O segundo, previsto no 18 USC 1030 a(4) “Acessing to Defraudand Obtain Value”, onde aqui pune-se o agente que acessa conscientemente um computador protegido, sem autorização ou em excesso à autorização, com o intenção fraudar, ou seja, por meio da conduta promova efetivamente a fraude, a menos que o objeto da fraude e a coisa obtida consistam apenas no uso do computador e o valor de tal uso não exceda U$ 5000 em qualquer período de um ano.

Percebam o cuidado em se separar acessos indevidos de invasões fraudulentas. E aqui está uma chave importante para nossas reflexões: A expressão “conscientemente e com a intenção de fraudar” também é obscura nos Estados Unidos e gera muita polêmica, sobretudo pela pouca jurisprudência, o que deixa em aberto a questão para os Tribunais, no entanto, conforme Jarret et al (2015, p. 27), temos que:

“Quando o Congresso adicionou esta subseção em 1986, os comentários de um co-patrocinador do Senado sugeriram que o Congresso pretendia que a seção 1030 (a) (4) punisse as tentativas de roubo de dados valiosos e não punisse o mero acesso não autorizado: Os atos de fraude que estamos tratando na seção 1030 proposta (a) (4) são essencialmente furtos nos quais alguém usa um computador de interesse federal para obter erroneamente algo de valor de outro…. A seção proposta 1030 (a) (4) se destina a refletir a distinção entre o roubo de informações, um crime e mero acesso não autorizado, uma contravenção”.

De maneira que, o crime da seção 1030 (a)(4) estaria ligado aos casos de roubo de informações por meio do acesso como base em um esquema ilegal. Assim, há uma distinção entre “Computer theft” (acesso indevido fraudulento), crime, de “Computer Trespass” (acesso indevido), contravenção, ligado a violação de informações. O Elemento que deve ser demonstrado é a intenção de fraudar. A fraude está ligada a irregularidade, truque, engano, chicane, ou overreaching. Os dados precisam ter utilidade para a fraude. Neste caso, o acesso ilegal do criminoso ao computador protegido deve se dar para promoção de uma fraude e não, como na lei brasileira, “com o fim de obter informações”. Não se trata, nos Estados Unidos, com o mesmo peso, o acesso para obtenção de informações (como downloads, conversas) do acesso fraudulento (invasão), com fins de prática de fraude. Além disso, no caso do crime de invasão fraudulenta, a informação obtida precisa ser “algo de valor”. Não basta o acesso por mera “satisfação de curiosidade” e acesso de dados sem intenção de fraudar, muito menos acesso “com o fim de…”.

Assim foi o entendimento em Estados Unidos v. Czubinski, 106 F.3d 1069 (1ª Cir. 1997). A mera consulta a informações que não produzam nada de valor não pode ser considerada como um “esquema para fraudar”. A mera consulta não autorizada do rol de informações confidenciais do contribuinte na qual ele não obteve “nada de valor” não pode servir de base para o crime previsto no a18 USC § 1030 (a) (4). O agente aqui acessava rotineiramente informações relacionadas a contribuintes, usando senha válida apesar das regras proibirem este acesso fora das funções. O agente fez várias buscas. Foi processado e condenado. Em recurso, argumentou que não “obteve nada de valor”. O primeiro circuito concordou com a tese de que o Governo não conseguiu mostrar que a informação era valiosa para o acusado à luz de um esquema fraudulento. Esta é chave. Para a corte, o Governo não foi capaz de provar que ele “pretendia” mais do que mera curiosidade. É preciso, neste tipo penal, provar que os dados obtidos tinham valor para a possível fraude. É preciso provar que o agente pretendia usar as informações para fins fraudulentos. Nos Estados Unidos, Czubinski poderia responder por violação a subseção 1030,(a) 2, ou seja, simplesmente ultrapassou o acesso autorizado e obteve informações.

Porém, não temos um tipo como o 1030 (a) 2 no Brasil. Imagine agora no Brasil, alguém acessando a rede social de outro, olhando algumas conversas, e saindo? Aqui, será processado por invasão de dispositivo informático! E possivelmente condenado! A Lei Brasileira não traz, ao contrário da norte americana, um tipo de acesso indevido, contravenção, e outro para invasão ou acesso indevido fraudulento. Tudo é invasão de dispositivo informático. Faz sentido que a invasão, intencional, a dispositivo sem mecanismo de segurança, com mero fim de “obter informações” (e não alterar, destruir, o instalar vulnerabilidade) seja punido como invasão fraudulenta?

Mas este é um risco real com texto em vigor.

O agente que, conscientemente, com intenção de fraude, acesse um computador protegido sem autorização ou exceda ou acesso autorizado, e por meio de tal conduta, promova a fraude pretendida, obtenha qualquer coisa de valor, responderá pelo crime nos Estados Unidos. Perceba que aqui, não se pune a “intenção (a finalidade), mas a execução da fraude ou obtenção de algo.

Assim foi, lamentavelmente, com Aaron Schartz, que em 2011 conseguiu obter informações da JSTOR através de servidores do MIT, burlando a proteção. Foi acusado pelo violações da CFAA, cometendo suicídio em 2013.

Brasil: A invasão com o fim de “obter dados ou informações”

No Brasil, assim dispõe o tipo previsto na Lei 14.155:

“Art. 154-A. Invadir dispositivo informático de uso alheio, conectado ou não à rede de computadores, com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do usuário do dispositivo ou de instalar vulnerabilidades para obter vantagem ilícita”

Ao contrário dos Estados Unidos, no Brasil, o legislador usa o verbo “invadir dispositivo informático de uso alheio” e ainda mantém no tipo “sem autorização expressa ou tácita do usuário do dispositivo”.

Compreendemos que a expressão adequada seria “acesso indevido, não autorizado” ou “entrar contra a vontade de alguém”, como previsto em inúmeros regulamentos penais sobre o tema no mundo. Se mantiveram “Invadir” não podemos comodamente pregar se tratar de todo e qualquer acesso indevido.

Existe, em nosso sentir, uma sensível e indesprezável diferença entre “invasão” e “acesso ilegítimo ou não autorizado” (conquanto algumas cortes no mundo associem as expressões frequentemente). Um acesso não autorizado se perfaz, na hipótese em que alguém entra contra a vontade de alguém, contra o disposto em políticas, termos de uso, acessa sistema ou dispositivo (ainda que inseguro ou sem proteção).

Invadir é um verbo diferente. E não é preciso um exercício teleológico, mas a consulta ao vernáculo. Invadir pressupõe força ou fraude; Invadir é penetrar num determinado lugar e ocupá-lo pela força; apoderar-se, tomar, conquistar; ocupar um lugar de forma maciça e abusiva, é tomar conta de; avassalar, usurpar.

É preciso que a força se dê sobre um ponto de resistência, logicamente. Seja resistência humana, física, tecnológica, ambiental. No entanto, ainda que não haja um ponto “bypassado” e o dispositivo esteja “aberto”, deve-se avaliar o elemento fraude para caracterizar um “ato invasivo”.

Invadir é penetrar hostilmente. O agente que invade, praticando o tipo penal, assim o faz em circunstâncias aqui claramente definidas: a) rompe, acessa fraudulentamente, penetra à força determinado dispositivo; b) ainda que não tenha violado o ativo, que não mais precisa de um “mecanismo de segurança” para estar protegido, o retira da disponibilidade da vítima, ocupa de forma abusiva, toma, tira da vítima, usurpa, remove a vitima da administração ou tenta obter informações fraudulentamente ou que serão usadas (serão próprias) para fraude.

Uma aplicação, por exemplo, que mantém em seus termos de uso ou políticas internas a proibição de acesso por meios não convencionais e um agente que tendo senha para acesso, consegue alterar suas permissões para acessar dados e informações que não poderia, comente acesso indevido, mas não o acesso indevido fraudulento (invasão), a menos que se prove que as ações denotaram o contexto da fraude, a exemplo, praticando o agente alguns elementos do tipo que caracterizam sua intenção de adulterar ou destruir dados, informações ou de instalar vulnerabilidades. No entanto, ao somente obter as informações, caberá ao Estado demonstrar que houve invasão (Ou acesso forçado ou intuito de fraude) e não simplesmente um acesso indevido, com obtenção de informações não consideráveis, sem utilidade, ou não havendo prova de que haveria o uso das mesmas para fraudar.

Da revisão internacional é possível identificar que muitas vezes o acesso indevido é associado à “invasão”. No entanto, verifica-se que muitos países não punem a mera intenção, mas a obtenção da informação ou a ação em decorrência da invasão. Ainda, como no exemplo dos Estados Unidos, o acesso indevido não fraudulento não é punido com o rigor do acesso indevido fraudulento (invasão)

Porém no Brasil não existe esta distinção e acessos indevidos intencionais e sem qualquer finalidade fraudulenta podem ser punido com o rigor de uma invasão criminosa.

Imagine que um trabalhador encontra um pendrive em uma sala de reuniões de sua empresa. Intencionalmente, pega o pendrive, que não tinha nenhum mecanismo de segurança e, com o objetivo de “obter dados e informações” o bisbilhota, navega nas pastas, verifica documentos, olha fotos. Não copia, não adultera, não apaga, não usa indevidamente (não gera indícios desta intenção), não gera nenhum indicio de finalidade fraudulenta. Desconecta e o devolve. Praticou uma invasão? Será processado como criminoso?

Pela Lei Brasileira, ele acaba de praticar todos os elementos do crime de “Invasão de dispositivo informático”. Poderá responder um processo criminal. Assim, de fato, acessou indevidamente ou sem autorização, dispositivo, de uso alheio, sem mecanismo de segurança, e não acessou dados sem querer (tinha dolo), tinha intenção! Mas não estava ali para fraudar, se apossar, fazer mal a ninguém, e não restaram demonstrados elementos de que os dados foram ou seriam usados para fraude. Assim, acessou indevidamente, mas não praticou um acesso indevido fraudulento (invasão). Nos Estados Unidos, diante da previsão de um tipo, condutas como esta são consideradas contravenções, logo delitos de menor potencial ofensivo, e não como “felony”, ou crimes. Aqui, não existe distinção, portanto, neste caso, na ausência de uma contravenção, o agente não poderia ser punido pela invasão do dispositivo informático.

É bem verdade que maciça parte dos acessos indevidos podem se caracterizar invasão ou acesso indevido fraudulento, mas nem todos. Tudo seria resolvido se o Legislador local fosse claro, explicasse sua intenção ou se quisesse proteger os indivíduos de qualquer acesso, substituísse o “invadir” por “acessar indevidamente ou sem permissão”. Não nos parece sensato ignorar o conceito da ação “invadir”, que está ligado a um acesso forçoso ou fraudulento, quando, por exemplo, existem provas de que o agente se vale de pishing ou engenharia social para fazer com que a vitima entregue credenciais para acesso ou tendo-se demonstrada a intenção do uso do acesso indevido para alterar dados no sistema e se beneficiar com as adulterações.

Neste sentido é, aliás, o Code Pénal Français, que também típica a invasão de sistemas informáticos como “O acesso ou permanência fraudulenta em todo ou parte de um sistema automatizado de processamento de dados, com punição de dois anos de prisão e multa de € 30.000. Sempre que este comportamento provoque a supressão ou modificação dos dados contidos nesse sistema, ou qualquer alteração do seu funcionamento, a pena é de três anos de prisão e multa de € 45.000”.

Aqui, o acesso indevido punido é, também, o fraudulento:

Article 323-1 Le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’unsystème de traitementautomatisé de données est puni de deuxans d’emprisonnement et de 60 000 € d’amende.Lorsqu’ilen est résultésoitlasuppression ou lamodification de donnéescontenuesdanslesystème, soitunealtérationdufonctionnement de cesystème, la peine est de troisans d’emprisonnement et de 100 000 €d’amende. Lorsquelesinfractionsprévuesauxdeux premiers alinéasontétécommises à l’encontre d’unsystèmedetraitementautomatisé de données à caractèrepersonnel mis enœuvre par l’Etat, la peine est portée à cinqansd’emprisonnement et à 150 000 € d’amende

Nesta seara, para deixar claro que não é qualquer “acesso indevido” que pode ser punido, em comparação, vale analisarmos recente decisão ocorrida nos Estados Unidos da América.

Em Facebook x Power Ventures, após identificar que Power havia criado código para acessar dados de forma não permitida pela plataforma, a autora acionou a Ré, com base no Código Penal da Califórnia, Seçao 502, a acusando de crime de acessar sem permissão dados por “meios automatizados”.

A Eletronic Frontier Foundation, entrou como amicus neste caso. No caso, a corte entendeu que o acesso indevido por “violação a termos de uso” não pode caracterizar o crime, sob o fundamento coerente de que transformar qualquer violação dos termos de uso em crime daria aos sites poder irrestrito de decidir qual conduta é criminosa, deixando milhares de usuários vulneráveis. Por outro lado, a decisão traz importantes conceitos e apresenta que, se do contrário, caso a Requerida alterasse seu IP (fraude) para tentar violar uma barreira tecnológica feita para se fazer cumprir as vedações dos termos de serviço, então sim, se estaria diante do crime de invasão. A decisão também deixa claro que embora a lei preveja a violação de computadores, a invasão de ativos digitais lógicos (que são armazenados em dispositivos) também pode se punida.

Neste sentido, aliás, foi a posição da EFF “Se a medida visa controlar o acesso ou o uso de dados, a evasão é quase certamente criminosa. Mas se a restrição visa meramente impor preferências do proprietário ou termos de serviço a usuários autorizados de outra forma, contorná-la não deve ser um crime.” (EFF, 2020)

Exemplos de condutas

Exemplo 1:

Conjecturemos o agente que está realizando uma pesquisa no Google e se depara com o link. Ao clicar acessa um FTP ou servidor na NUVEM mal configurado, com arquivos confidenciais, absolutamente aberto, sem qualquer proteção, e neste sentido, intencionamente mesmo, decide entrar, obtém as informações, chega a abrir algumas pastas, acessa dados pessoais, e sai. Seus metadados foram coletados pela plataforma. Dias depois o sysadmin avalia a falha, a corrige, mas vai além e extrai dados dos logs de acesso, onde apresenta- se o IP do agente. O Jurídico faz a quebra de sigilo com base no Marco Civil da Internet e o agente é identificado. A empresa vai a Polícia, se instaura um inquérito, um pedido de busca e apreensão é deferido, os computadores do agente são apreendidos, e lá, de fato, constata-se no histórico o acesso a tal servidor e a “intenção de obter informações”. Deve, deveras, o agente ser punido por invasão de dispositivo informático? Deve ser considerado criminoso? Como este agente vai provar que não tinha a finalidade, já que existem logs de que acessou algumas pastas? De fato, em nossa ótica, não havia o elemento fraude, necessário e ligado à invasão, mas um acesso indevido, não tipificado no Brasil.

Ao que se evidencia, o agente acessou indevidamente e obteve informações por curiosidade do momento. Porém seu acesso não foi à força, não contornou barreiras não usou destreza, não acessou por meio de fraude, com fins fraudulentos e nem mesmo permaneceu maciçamente ou tomou os ativos dos seus usuários (o que pode ser provado por perícia técnica em informática – sobretudo diante do tempo em que perdurou o acesso).

Exemplo 2:

No caso do Exemplo 1 o agente teve a intenção de obter informações, mas sem elemento fraude. Agora, imagine que do contrário, ao buscar ao GOOGLE tropeçasse em um sistema aberto e acabasse entrando, fechando logo na sequência e não havendo provas da intenção de obtenção de informações (Ex: não explorou os diretórios). Neste caso, igualmente, não haveria crime pela ausência de dolo. Agora, teremos maturidade investigativa para esta distinção?

Exemplo 3:

Imagine que o agente que acessa uma videoconferência alheia e solicita permissão para entrar, intencionalmente e com o fim de obter informações (o que estava sendo discutido na reunião). A vítima, sem adotar critérios de segurança para validar quem solicita, consente, permite, autoriza o acesso de alguém que vem a saber depois era um estranho. Este estranho não invadiu fraudulentamente, não usou de engenharia social. Só pediu para entrar e o pedido foi atendido.O agente obtém e tem acesso a informações sigilosas e leva vantagem com isso. Trata-se de um acesso indevido, mas não houve invasão, para fins do tipo penal. Não se entrou a força, não se contornou barreiras tecnológicas, não usou da fraude, e não houve a ausência de “autorização expressa ou tácita”. Pediu para entrar e entrou! Autorização expressa, aliás! A conduta pode resvalar em outros tipos, mas não podemos tratar o agente como um invasor!

Exemplo 4:

Conjecturemos o agente que, ao acessar a rede social em um computador de uso comum, percebe que um usuário anterior manteve seu sistema logado (senhas salvas – quase ninguém utiliza este recurso (ironia!)). O agente, dolosamente ou conscientemente, acessa, clica em alguns itens e nos chats, vendo algumas comunicações privadas, fotos protegidas, saindo na sequência. Este agente pode ser considerado invasor ou criminoso pelo fato de acessar indevidamente um sistema informático? Não há, no exemplo, qualquer indício de fraude ou intenção fraudulenta O agente não se beneficiou da informação, não tinha intenção de obter vantagem, não copiou, não tomou a conta trocando as senhas, nenhuma tentativa que caracterize uma evidência de fraude. Nada. Curioso. Trataremos o agente como criminoso? Invasor?

Exemplo 5:

Imagine o colaborador de uma empresa que, tendo assinado o código de conduta e conhecendo regras de controle de acesso ligadas a seu login, sabendo o que não pode acessar, intencionamente começa clicar nas unidades mapeadas, em sua rede, sendo que em uma delas, identifica que a mesma estava sem mecanismo de segurança e obtém informações de um disco mapeado, tendo o acesso registrado nos logs e o colaborador processado. Ele acessou indevidamente, sem autorização, excedeu a autorização que tinha, violou uma política ou norma, e pode ser demitido por isso. Mas ele praticou uma invasão de dispositivo informático? Acessou indevidamente com fim fraudulento?Restou provada por perícia a intenção de fraudar? O que existe são apenas logs de um acesso indevido, sem qualquer outra prova? Entendemos que estes elementos devem ser quesitados por assistentes técnicos, evitando que por quaisquer acessos indevidos, pessoas sejam tratadas como criminosas

Uma proposta sistematizada de critérios para se distinguir o acesso indevido com fim de obter informações fraudulento (invasão) de um acesso indevido ou não autorizado com o fim de obter informações.

Os exemplos simples citados neste trabalho são apenas alguns de tantos possíveis, onde chamamos a atenção dos operadores do direito sobre a necessidade de reflexões pontuais sobre o tema, que exige cautela, sobretudo na dinâmica simplista e cômoda de generalizar ações com fins de enquadramento no crime previsto no art. 154-A do CP. É preciso que quesitos sejam formulados e que a perícia forense digital avalie elementos que demonstrem a “finalidade” da invasão, indícios de fraude e se os dados tinham utilidade para o agente ou não.

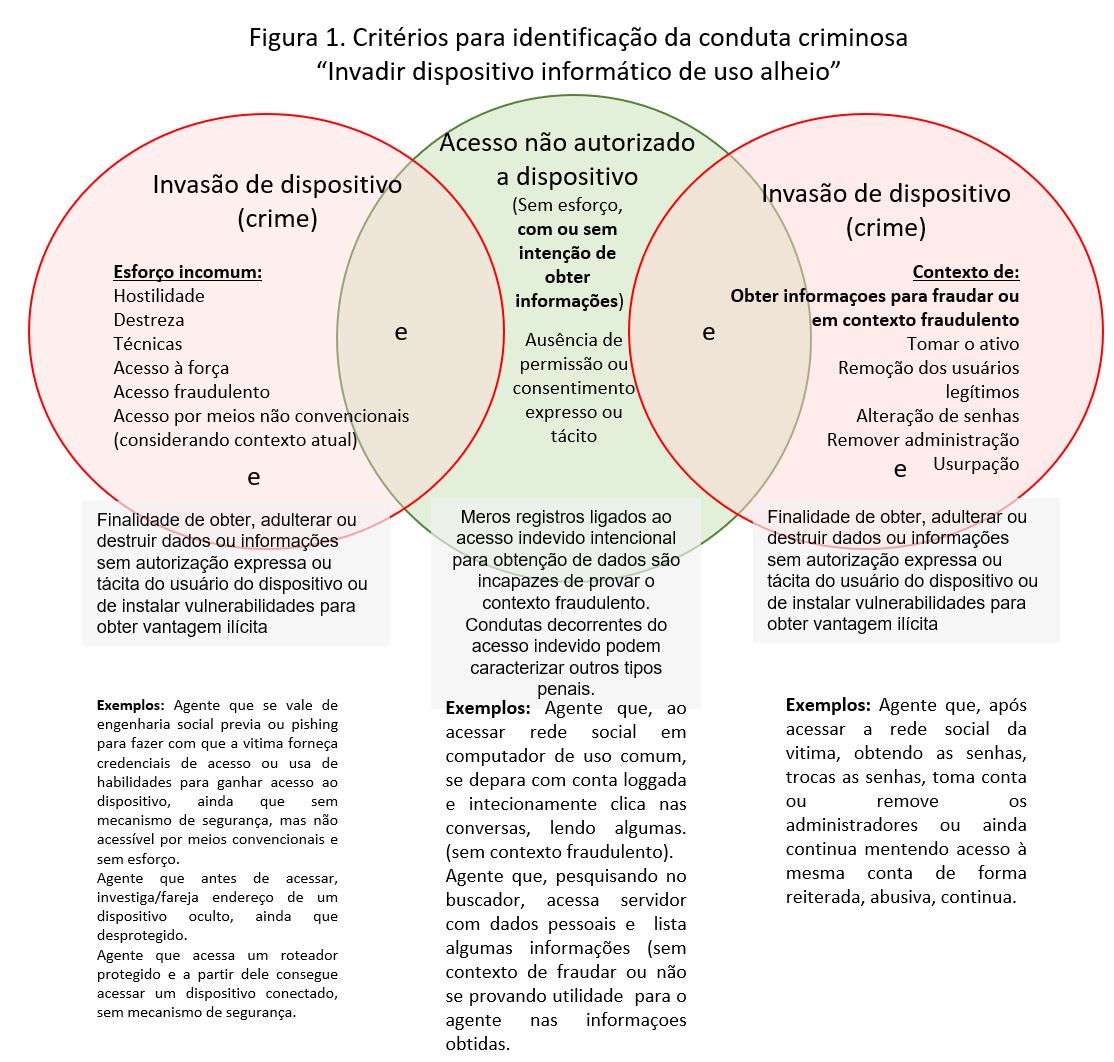

Neste sentido, estabelecemos critérios para que autoridades e sujeitos processuais possam apurar se pelo menos um deles se faz presente, na hora de se identificar se o caso concreto trata-se ou não de invasão de dispositivo informático:

Fonte: O próprio Autor

Em nossa proposta, a invasão punível pode ser caracterizada no esforço para que ela ocorra, ou caso este não esteja presente, nos indícios que demonstrem um contexto fraudulento na consumação do ato.

Neste contexto, para a caracterização objetiva do crime de invasão, há a necessidade de que o acesso indevido (círculo verde) cumule uma ou mais das condições dos círculos extremos (círculos vermelhos), condições que poderão ser atualizadas temporalmente e de acordo com outros contextos e inovações tecnológicas. Ainda que apenas um dos critérios dos círculos vermelhos estejam presentes, continua, logicamente, sendo necessário avaliar se existem provas da finalidade do agente. Se a invasão foi sem esforço, logo não satisfazendo nenhum critério do círculo vermelho à esquerda, é um mero acesso indevido, até ser possível provar a existência de pelo menos um critério do círculo vermelho à direita, para os casos onde a invasão se deu com o fim de se obter informações. Já quando a finalidade é adulterar, destruir dados ou informações ou instalar vulnerabilidades, os indícios já caracterizariam o elemento fraude.

O quadro evidencia que a invasão, especificamente com o fim de obter informações, deve demonstrar elementos de fraude, ou do contrário, se está diante de um “acesso não autorizado”, em nosso sentir sendo demasiado equiparar ao crime, a menos que se altere o verbo do artigo para “acesso não autorizado”.

A substituição de “dispositivo alheio” para “de uso alheio”

O acréscimo da expressão “de uso alheio” ao invés de “alheio” corrige um lapso da Lei 12.737/2012 e que era utilizado por escritórios de defesa para afastar o tipo legal. A ideia da Lei de 2012, estava relacionada a propriedade do ativo e não na posse ou no mero uso. Assim, vítimas que tinham a devassa de suas redes sociais, servidores na nuvem, discos virtuais, contas, páginas ou dados, a partir de computadores ou dispositivos que não lhe pertenciam, mas estavam a elas confiados, emprestados, não estavam protegidas pela norma e não poderiam figurar no polo passivo, pois não eram donas ou proprietárias do ativo.

Imagine o caso em que o agente, invadindo o roteador da residência de um indivíduo (de propriedade do provedor de acesso e em comodato), consegue acesso a informações e dados pessoais. Em tese, antes da correção legislativa, a vítima não poderia figurar como sujeito passivo do crime, já que o roteador invadido não era dela.

Como se fazer prova da “intenção de obter, adulterar e destruir dados”?

Nada muda nesta temática em relação ao que já vínhamos asseverando. A questão da prova da “finalidade” pode ser demonstrada por meio da perícia técnica em informática. Um perito digital poderá esclarecer muitos pontos, incluindo não só elementos razoáveis que demonstrem a finalidade do agente, mas antes disso, gerar elementos se o acesso indevido tinha contexto fraudulento e constituía uma “invasão” ou não.

É possível, por exemplo identificar se um código tinha instruções de obtenção ou apagamento de dados (destruir) e distingui-lo de uma prova de conceito ou explorador inofensivo, que por exemplo, executava um app na máquina apenas para demonstrar vulnerabilidade do sistema e não continha ofensividade em seu payload (não foi comprovada a finalidade).

Os logs de atividades de cópia, adulteração, exclusão também são importantes indícios e devem estar presentes nos quesitos de autoridades policiais e judiciais. Superada a fase de identificação se houve ou não invasão, caberá a perícia analisar o “modus operandi” e determinar até onde seguiu o acusado, para fins de se apurar, primeiro se o contexto foi fraudulento e segundo qual era sua intenção. Sistemas informáticos podem testemunhar muito a respeito.

Exemplo – destruir ou adulterar

O fim de destruir ou adulterar pode ser demonstrado, por exemplo, quando um log registra uma instrução sql de delete from table ou um “update” em tabelas, mas com erro de sintaxe, ou seja, embora não tenha destruído, não há duvidas que esta era a intenção do agente.

O que é obter informações?

Já, no que diz respeito ao verbo “obter”, também existem duas correntes.Uma que entende que a obtenção pressupõe posse de dados, captar os dados, adquirir, ser possuidor, baixar, transferir. Para outra linha (comumente acusatória) a obtenção está ligada ao acesso aos dados, ainda que da mera visualização, listagem ou observação em tela.

Para a primeira corrente, a intenção da obtenção só pode ser caracterizada por procedimentos que comprovem que o agente tinha ou tentou apanhar, levar, captar, colher, copiar informações. Para a segunda corrente, um agente que instrui um “show tables” de uma base de dados, tem acesso aos nomes das tabelas (informações), mas não captura os registros (provavelmente com dados pessoais) não tinha intenção de obter dados.

Em America Online, Inc. v. National Health CareDiscount, Inc., 121 F. Supp. 2d 1255, 1275 (N.D. Iowa 2000) – Rep. No. 99-432, encontramos o contexto de que termo “obtenção de informações” se perfaz com a exibição de informações ainda que não haja o download e cópia do arquivo. Deste modo, a intenção de obter informações poderá ser provada pericialmente não apenas por instruções que demonstrem a cópia, o dump, mas também que proporcionaram ao agente a observação dos dados.

Dispositivo informático pode se equiparar a um “software”?

Dispositivo informático é qualquer aparelho informático alheio, capaz, não só de processar (computadores), mas armazenar dados e informações em formato binário. Se considerássemos apenas hardware como dispositivos passíveis de invasão, a Lei não se faria frente às invasões lógicas que ocorrem diariamente.

Por sua vez, podemos definir sistemas informáticos como o conjunto de instruções codificadas em linguagem de máquina, para fazer os dispositivos funcionarem de determinado modo ou para determinadas finalidades. Dispositivos informáticos possuem sistemas informáticos. Seja um sistema de arquivos, um sistema operacional, um código de máquina, um aplicativo. As proteções de um dispositivo hardware em grande parte das vezes são lógicas, e estão parametrizadas nos sistemas informáticos que estes armazenam. Neste sentido, nos filiamos à interpretação progressiva, atualizando o conceito de dispositivo informático, para fins de proteger também ativos lógicos, como aplicações, e-wallets, contas bancárias online, contas de e-mail e redes sociais invadidas. Não demais pensar, estas aplicações estão fisicamente em algum local.

Este, aliás, foi o entendimento Estadunidense em United States v. Drew, 259 F.R.D. 449, 457-58 (C.D. Cal. 2009) onde a invasão de um website foi considerada invasão de um computador protegido.

Neste sentido, no Brasil, foi entendimento do TJDF, vejamos:

APELAÇÃO CRIMINAL. INVASÃO DE DISPOSITIVO INFORMÁTICO. FORMA QUALIFICADA. TIPICIDADE CONFIGURADA. CONDENAÇÃO MANTIDA. DOSIMETRIA. CONSEQUENCIAS DO CRIME. ANÁLISE ESCORREITA. QUANTUM. READEQUAÇÃO. PENA PECUNIÁRIA. EXCLUSÃO. IMPOSSIBILIDADE. REDUÇÃO. PROPORCIONALIDADE COM A PENA CORPORAL. SUBSTITUIÇÃO. POSSIBILIDADE.

I – A expressão “dispositivo informático” não se refere apenas aos equipamentos físicos (hardware), mas também os sistemas, dispositivos que funcionam por computação em nuvem, facebook, instagram, e-mail e outros.

II – O crime previsto no art. 154-A do CP possui dois núcleos de conduta típica não cumulativos: (i) invadir dispositivo informático alheio, com o fim de obter, adulterar ou destruir dados ou informações sem autorização do titular e (ii) instalar vulnerabilidades, visando obter vantagem ilícita. Pela literalidade do dispositivo, a ausência de violação de dispositivo de segurança impede a configuração típica apenas da conduta de invadir.

III – Pratica a conduta tipificada no art. 154-A, §3º, do CP aquele que, sem o conhecimento de sua então namorada, instala programa espião no notebook dela, com o fim de monitorar as conversas e atividades e, diante dessa vulnerabilidade, consegue violar os dispositivos de segurança e, com isso, ter acesso ao conteúdo das comunicações eletrônicas privadas e outras informações pessoais, inclusive diversas senhas.

IV – A constatação de que a conduta do réu causou transtornos de ordem psicológica que excederam a normalidade do tipo justifica a avaliação desfavorável das consequências do crime.

V – Ausente determinação legal acerca do quantum de aumento da pena-base, a par da análise desfavorável de circunstância judicial, a jurisprudência entende adequada a fração de 1/8 (um oitavo) sobre o intervalo entre os limites mínimo e máximo abstratamente cominados no tipo legal.

VI – A pena de multa é sanção que integra o preceito secundário do tipo penal sob exame e de aplicação cogente. Deve, ainda, ser estabelecido observando os mesmos parâmetros utilizados para fixação da pena corporal.

VII – Em se tratando de crime cometido no contexto das relações domésticas, mas sem o emprego de violência ou grave ameaça, admite-se a substituição da pena privativa de liberdade por restritiva de direitos, desde que presentes os requisitos do art. 44 do CP.

VIII – Recurso conhecido e parcialmente provido. 20160110635069APR (0009088-86.2016.8.07.0016) 3ª TURMA CRIMINAL Apelação Criminal – TRIBUNAL DE JUSTIÇA DO DISTRITO FEDERAL E TERRITÓRIOS

Neste caso, alguém que tendo acesso a um dispositivo, instalou keylogger (fraude para acessar indevidamente) e a partir do keylogger obteve credenciais para acessar outros ativos. Entendeu o Tribunal que a instalação do keylogger foi preparatória e sem a qual a invasão não ocorreria. Houve, assim, a necessidade de uma “destreza” ou “fraude”, para se tomar contas, e as credenciais foram obtidas por meio de código malicioso (elemento fraude).

A respeito, nota-se que as invasões não visam o hardware em si, mas o bem que é protegido, que é lógico, é informático, são sistemas e dados. Este é o escopo de proteção. Logo, não fazendo sentido excluir da incidência do art. 154-A, a invasão de sistemas informáticos por serem “softwares” e não o “dispositivo” que os armazena.

E se o dispositivo estiver fora do Brasil?

Como visto, a invasão se dá a dispositivo de uso alheio, e não mais simplesmente “alheio”. Neste contexto, valem-se as regras previstas no Código Penal:

Art. 6º – Considera-se praticado o crime no lugar em que ocorreu a ação ou omissão, no todo ou em parte, bem como onde se produziu ou deveria produzir-se o resultado.

Art. 7º – Ficam sujeitos à lei brasileira, embora cometidos no estrangeiro:

- b) praticados por brasileiro;

- 2º – Nos casos do inciso II, a aplicação da lei brasileira depende do concurso das seguintes condições a) entrar o agente no território nacional; b) ser o fato punível também no país em que foi praticado;

Com efeito, evidente que inúmeros brasileiros fazem uso diário de sistemas informáticos cujos servidores não estão fisicamente no país. Isso não pode servir de base para afastar a proteção penal. O desafio maior, no entanto, é a apuração, considerando as dificuldades em se obter elementos a partir de rastros e registros de acesso a aplicação de entidades que não estão no País ou mesmo a cediça resistência que é oferecida por provedores de aplicações que atuam no País.

O que é instalar vulnerabilidades para obter vantagem ilícita?

Por fim, insta destacar que perdeu o legislador a possibilidade de fazer uma correção da expressão “instalar vulnerabilidade”, que não nos parece a mais acertada, considerando conceitos basilares segurança da informação ligadas a ativo, ameaça, vulnerabilidade, risco, exploração.

Via de regra, quando que obtêm um acesso indevido, se explora uma vulnerabilidade, que pode ser humana, física, lógica. Explorar uma “brecha” é o iter criminis da invasão. Um dispositivo sem mecanismo de segurança é um dispositivo que já está vulnerável, de alguma forma. O invasor poderá até, após obter acesso, deixar um backdoor, desativar controles, aplicar um keylogger, alterar configurações, um rootkit, ou ativar código malicioso que incida ou exponha outras vulnerabilidades em outros sistemas, mas essa “instalação” não é de vulnerabilidade, mas em verdade, de código ou mesmo parametrização maliciosa, malwares, etc.

Por fim, no que tange a obtenção de vantagem ilícita, muitos asseveram que esta deva ser, necessariamente, financeira. Por outro lado, se analisarmos o crime do art. 154-A, percebemos que não está dentre os crimes contra o patrimônio, mas na seção destinada aos crimes contra a inviolabilidade dos segredos. Portanto, em nosso sentir, a vantagem ilícita decorrente da “instalação da vulnerabilidade” pode ser a violação de privacidade, obtenção de informação privilegiada, acesso a conteúdo íntimo, conhecimento de uma informação estratégica sigilosa, acesso a dados pessoais, em contexto fraudulento e não, necessariamente, uma obtenção financeira ou patrimonial.

Conclusões

Como visto, parte das legislações identificadas tipificam o “acesso não autorizado fraudulento”. Nos Estados Unidos, há dois tipos penais. Um crime para punir o acesso indevido fraudulento, onde as informações são usadas para fraude e uma contravenção, destinados a casos de menor potencial ofensivo, envolvendo o acesso intencional para obtenção de informações em contexto não fraudulento, mas curiosidade e outros casos.

Embora julgados norte-americanos muitas vezes tratem “acessos indevidos” como “invasão”, é clara a distinção entre “acesso indevido” e “acesso indevido para fraude”. No Brasil, não existe um tipo específico para acessos indevidos de menor potencial ofensivo, o que expõe um risco de forçosos enquadramentos de condutas corriqueiras e não fraudulentas em um contexto criminal, o que poderá ensejar muitos inquéritos e processos, sobretudo diante da redação em vigor.

Neste contexto, buscou-se alertar, especificamente, para o acesso não autorizado com fins de obter informações, demonstrando-se que em algumas ações nos parece precipitado tratar indiciados no contexto de invasores e potenciais criminosos. Em que pese grande parte dos acessos indevidos possam ser considerados fraudulentos (invasão), nos parece temerário considerar todo e qualquer acesso intencional não autorizado com fim de obter informações como algo criminoso. Em nossa visão, a “finalidade”, aliás poderá ser substituída com a efetiva comprovação da realização da conduta, ainda que na modalidade tentada.

São muitos os pontos que ainda merecerão atenção e prováveis ajustes, como vem ocorrendo há anos nos Estados Unidos.

Acertada, em nossa ótica a substituição da expressão “dispositivo alheio” para “de uso alheio”, protegendo pessoas que possuem “contas” em dispositivos que não são seus. Identificado também que a interpretação progressiva em considerar dispositivo um sistema informático é, inclusive, tendência jurisprudencial. Por fim, parece-nos correto que a finalidade de obtenção de vantagem ilícita diante da “instalação de vulnerabilidade” possa ser uma vantagem de ordem não patrimonial.

Sem intenção de estabelecer um entendimento pétreo sobre o tema, mas fomentar reflexões e gerar alertas, considerando que que enxergamos diferenças entre “acessar indevidamente” e “invadir”, apresentou-se um gráfico de critérios para identificação da conduta criminosa, o que enalteceu o “acesso indevido com fim de obter informações e dados” como conduta que, em nosso sentir, se não identificado pelo menos um elemento ligado a fraude, não pode ser considerado crime. A proposta de critérios é dinâmica, poderá ser atualizada diante da evolução dos entendimentos, regulatória e tecnologias.

Evidenciou-se, por fim, que parte da problemática poderia ser endereçada, se o ordenamento jurídico contemplasse o “acesso não autorizado com o fim de obter informações” e o tratasse diferentemente da “invasão (acesso fraudulento) não autorizado com o fim de obter informações”, tal como identificado nos Estados Unidos.

Outra alternativa seria destacar ou interpretar no tipo penal do art. 154-A,que que a invasão com o fim de obter informações deve ser algo a mais do que isso, mas ocorrer “com o fim de obter informações para fraude ou obtenção de vantagem ilícita” (expressão já prevista para o caso da “instalação de vulnerabilidade”). Deste modo, excluir-se-ia do tipo inúmeras hipóteses e exemplos que aqui citamos, dentre outros, característicos da informática, corriqueiros e que infelizmente poderão conduzir pessoas com atos intencionais de menor potecional à responderem ou serem processados por crimes informáticos.

Enquanto esta distinção não é legislativa (e isto pode demorar) caberá às autoridades, advocacia e ao Poder Judiciário a construção de entendimentos e interpretações, com cautela e debate, tal como ocorreu nos Estados Unidos, mais avançado nas discussões de entendimentos, que também enfrentou acirradas disputas, onde desde 1986 a Lei de Crimes de Computadores vem sendo emendada e entendimentos jurisprudenciais emanados suprindo as lacunas e controvérsias, alguns, inclusive, recentíssimos (VAN BUREN v. UNITED STATES (2020)) No Brasil, está-se apenas no início das construções dos entendimentos e receamos que muitas injustiças ocorram até esta maturidade gradualmente ocorrer.

BIBLIOGRAFIA

Cybersecurity Laws and Regulations 2021. Disponível em <https://iclg.com/practice-areas/cybersecurity-laws-and-regulations/canada> Acesso em 12 mai. 2021.

Facebook Inc. v. Power Ventures Inc el al. Disponível em <https://digitalcommons.law.scu.edu/cgi/viewcontent.cgi?article=1009&context=historical> Acesso em 30 Jun. 2021.

HOFMANN, Marcia. Court: Violating Terms of Service Is Not a Crime, But Bypassing Technical Barriers Might Be. Disponível em <https://www.eff.org/deeplinks/2010/07/court-violating-terms-service-not-crime-bypassing> Acesso em 25. Jun. 2021.

JARRET, H. Marshall et al. Prosecuting Computer Crimes Computer Crime and Intellectual Property Section Criminal Division. Disponível em <https://www.justice.gov/sites/default/files/criminal-ccips/legacy/2015/01/14/ccmanual.pdf> Acesso em 28 jun. 2021.

Justice Law Web. Offences Against Rights of Property (continued). Disponível em <https://laws-lois.justice.gc.ca/eng/acts/c-46/page-77.html#docCont> Acesso em 30 Jun. 2021.

LEWIS, Shari Claire. ‘Unauthorized Access’ Can Be Key in Computer Fraud Cases. Disponível em <https://www.rivkinradler.com/publications/unauthorized-access-can-be-key-in-computer-fraud-cases/> Acesso em 30 jun. 2021.

Penal Code. With the participation of John Rason SPENCER QC. Disponível em < https://www.legislationline.org/download/id/3316/file/France_Criminal%20Code%20updated%20on%2012-10-2005.pdf> Acesso em 10 mai. 2021.

ROBERTS, John Jeff. Facebook Can Use Controversial Law to Punish Spammy Startup, Court Rules. Disponível em<https://fortune.com/2016/07/12/facebook-cfaa/> Acesso em 29. jun. 2021.

VAN BUREN v. UNITED STATES. Disponível em <https://www.supremecourt.gov/opinions/20pdf/19-783_k53l.pdf> Acesso em 29 jun. 2021.

*José Antonio Milagre. Diretor da CyberExperts. Advogado e Perito Forense em Informática. Mestre e Doutor em Ciência da Informação pela UNESP. Autor de dois livros pela Editora Saraiva (Marco Civil da Internet: Comentários a Lei 12.975/2014 e Manual de Crimes Informáticos). Diretor do Instituto de Defesa do Cidadão na Internet – IDCI Brasil – http://www.youtube.com/josemilagre

** PROIBIDA a CÓPIA OU REPRODUÇÃO SEM AUTORIZAÇÃO EXPRESSA DO AUTOR. Este artigo será atualizado periodicamente.

Versão 1 – 29/06/2021